Noticias e información de tecnología, internet, software y empresas de tecnología de Bolivia. Contacto blogsnoticias@gmail.com

31 agosto 2016

Entel superó expectativa de ventas el primer semestre

La gerencia general de Entel SA expuso los rendimientos del primer semestre con resultados positivos y metas superadas. De igual manera se reconoció a la fuerza de ventas por el cumplimiento y los logros alcanzados.

Los premios concedidos a las distintas áreas fueron viajes a lugares turísticos como el Parque Nacional Madidi y Uyuni, y otros con pasajes y estadías pagadas para dos personas. También se regalaron cenas en restaurantes de cinco estrellas en cada región.

“Gracias por el trabajo que hacen por nuestra empresa, sigamos adelante por todos los bolivianos a quienes representan”, enfatizó el gerente general de Entel, Óscar Coca.

La jefa de Ventas de la Gerencia Nacional, Lourdes Cabrera, hizo una evaluación exhaustiva para que los resultados sean por méritos propios y grupales, considerando la forma de trabajo del área de ventas de la Empresa Nacional de Telecomunicaciones SA.

Durante la entrega del premio mayor, Cabrera dijo que contar con personal motivado que sienta que la empresa valora su esfuerzo es política de la empresa de los bolivianos.

Está previsto realizar similar acto simbólico cada vez que se expongan los resultados tanto en el área de ventas como de las demás.

Comité de Defensa de Coteor recolectó 600 firmas de las 2.000 previstas

Desde el pasado jueves 25 de agosto, día en el cual se abrió el libro de actas, por parte del Comité de Defensa de Intereses de Coteor, hasta ayer, solo se consiguieron recolectar 600 firmas, y no así las algo más de 2.000 previstas.

El objetivo principal de la recolección de firmas fue, que a través de este mecanismo los socios de la Cooperativa de Telecomunicaciones de Oruro, manifiesten su rechazo al prorroguismo de los consejeros pidiendo la renuncia de los mismos, hecho que no tendría ninguna legalidad, según las autoridades de la cooperativa.

Uno de los representantes del comité, Filiberto Escalante, habría previsto que se recolectarían más de 2.000 firmas, hecho que no se concretó hasta el día de ayer; además las rúbricas tienen que pasar por un reconocimiento legal, que certifique que todos los firmantes son socios de la cooperativa, y no así ciudadanos que no tiene ningún vínculo con la institución.

Por su parte, Filiberto Escalante, dijo sentirse satisfecho por la cantidad de firmas recolectadas, ya que para solicitar una asamblea de socios de Coteor, solamente necesitaban 140 firmas, por lo que desde su punto de vista, se habría rebasado con un margen amplio esa cifra, pese a no haber alcanzado la expectativa prevista.

Escalante mencionó "estamos yendo por la vía legal, muchos de los que firmaron nos pidieron una asamblea de socios, a ellos les decimos que no queremos cometer ningún error, iremos por las vías legales correspondientes, tal vez sea un poco lento, pero será un objetivo que estamos seguros que lograremos".

Además, complementó "quiero aclarar que no voy a ser candidato, ese no es mi afán, sino, mi preocupación va por los manejos de la cooperativa; es por eso que ahora pediremos al presidente del Consejo de Administración (Marcelo Cortéz) que se convoque a una asamblea, en el caso de no existir respuesta, en el lapso de diez días solicitaremos a las instancias pertinentes, y esperando que como indique la normativa, el Consejo de Vigilancia haga la convocatoria, y en última instancia de no encontrar tampoco respuesta, podremos convocar nosotros y así proceder legalmente a una asamblea de socios".

El objetivo principal de la recolección de firmas fue, que a través de este mecanismo los socios de la Cooperativa de Telecomunicaciones de Oruro, manifiesten su rechazo al prorroguismo de los consejeros pidiendo la renuncia de los mismos, hecho que no tendría ninguna legalidad, según las autoridades de la cooperativa.

Uno de los representantes del comité, Filiberto Escalante, habría previsto que se recolectarían más de 2.000 firmas, hecho que no se concretó hasta el día de ayer; además las rúbricas tienen que pasar por un reconocimiento legal, que certifique que todos los firmantes son socios de la cooperativa, y no así ciudadanos que no tiene ningún vínculo con la institución.

Por su parte, Filiberto Escalante, dijo sentirse satisfecho por la cantidad de firmas recolectadas, ya que para solicitar una asamblea de socios de Coteor, solamente necesitaban 140 firmas, por lo que desde su punto de vista, se habría rebasado con un margen amplio esa cifra, pese a no haber alcanzado la expectativa prevista.

Escalante mencionó "estamos yendo por la vía legal, muchos de los que firmaron nos pidieron una asamblea de socios, a ellos les decimos que no queremos cometer ningún error, iremos por las vías legales correspondientes, tal vez sea un poco lento, pero será un objetivo que estamos seguros que lograremos".

Además, complementó "quiero aclarar que no voy a ser candidato, ese no es mi afán, sino, mi preocupación va por los manejos de la cooperativa; es por eso que ahora pediremos al presidente del Consejo de Administración (Marcelo Cortéz) que se convoque a una asamblea, en el caso de no existir respuesta, en el lapso de diez días solicitaremos a las instancias pertinentes, y esperando que como indique la normativa, el Consejo de Vigilancia haga la convocatoria, y en última instancia de no encontrar tampoco respuesta, podremos convocar nosotros y así proceder legalmente a una asamblea de socios".

Ofrecen a socios de Cotes seguro especial automotor

La Cooperativa de Telecomunicaciones Sucre Ltda. (COTES) suscribió un acuerdo con la aseguradora Fortaleza para beneficiar a sus socios con un plan automotor, que no sólo cubrirá los daños del vehículo sino también de los ocupantes.

"Este producto no solamente está dando cobertura al vehículo en sí, sino que beneficia a los familiares en primer grado del socio y también a los ocupantes del vehículos, es decir, brindamos una cobertura adicional al SOAT", explicó el gerente Regional de Seguros Fortaleza, Boris Valda.

Por su lado, el presidente del Consejo de Administración de COTES, Julio Gorena, indicó que con iniciativas como ésta buscan "los mayores beneficios para la gente que es parte de la familia COTES".

Tras un acuerdo entre COTES y Fortaleza, se desarrolló un producto exclusivo para los socios de COTES: el seguro del plan automotor COTES-Fortaleza.

Este producto permitirá a los socios de la cooperativa tener acceso a ventajas diferenciadas respecto a otros servicios similares en el mercado, habiendo la posibilidad de gozar de los beneficios y tasa más baja del mercado al momento de asegurar el vehículo particular.

Esta unión de fuerzas entre COTES y la aseguradora Fortaleza se enmarca en la visión de ambas instituciones de brindar a sus clientes y potenciales usuarios servicios diferenciados, diversificados y accesibles que incluyan de manera positiva a la calidad de vida de todos sus beneficiarios.

COTES habilitará este servicio en sus oficinas desde el próximo lunes.

"Este producto no solamente está dando cobertura al vehículo en sí, sino que beneficia a los familiares en primer grado del socio y también a los ocupantes del vehículos, es decir, brindamos una cobertura adicional al SOAT", explicó el gerente Regional de Seguros Fortaleza, Boris Valda.

Por su lado, el presidente del Consejo de Administración de COTES, Julio Gorena, indicó que con iniciativas como ésta buscan "los mayores beneficios para la gente que es parte de la familia COTES".

Tras un acuerdo entre COTES y Fortaleza, se desarrolló un producto exclusivo para los socios de COTES: el seguro del plan automotor COTES-Fortaleza.

Este producto permitirá a los socios de la cooperativa tener acceso a ventajas diferenciadas respecto a otros servicios similares en el mercado, habiendo la posibilidad de gozar de los beneficios y tasa más baja del mercado al momento de asegurar el vehículo particular.

Esta unión de fuerzas entre COTES y la aseguradora Fortaleza se enmarca en la visión de ambas instituciones de brindar a sus clientes y potenciales usuarios servicios diferenciados, diversificados y accesibles que incluyan de manera positiva a la calidad de vida de todos sus beneficiarios.

COTES habilitará este servicio en sus oficinas desde el próximo lunes.

HACKATON BNB 2016

DEBES LEER Y ACEPTAR LAS POLITICAS Y CONDICIONES ANTES DE CONTINUAR

CONCURSO HACKATHON FINTECH BNB 2016

Las

presentes BASES tienen por objeto establecer los requisitos generales y

específicos que deberán cumplir todas las personas proponentes y sus soluciones

en el proceso del presente concurso.

Definiciones:

a) Hackathon Fintech BNB, en adelante indistintamente “Hackathon”, es un

concurso de creación de nuevas tecnologías, con desarrollo y presentaciones en

vivo, con una duración de 32 horas.

b)

Responsable del Concurso: corresponderá a BNB.

c)

Patrocinadores: corresponderá a BNB y Digital

Bank Latam.

d)

Convocatoria: proceso en el cual se anunciará la

Hackathon mediante la publicación de él mismo en Plataformas de Innovación,

Redes Sociales, Universidades, Medios Especializados y Aceleradoras.

e)

Postulante: corresponderá a todas aquellas personas

naturales o jurídicas que presenten alguna propuesta, a fin de en participar en

la Hackathon.

f)

Participante: corresponderá a todas aquellas

personas naturales o jurídicas que presenten alguna propuesta, y que cumplan

los requisitos señalados en el punto “I” siguiente y demás aplicables de las

presentes Bases.

g)

Plazo máximo de inscripción: hasta el 11 de Noviembre

del año 2016

h) Propuesta: Es una aplicación y/o solución que desarrolle cualquiera

de los participantes definidos anteriormente, que tenga relación o respuesta a

cualquiera de los desafíos propuestos por el BNB

I. Requisitos para participar: Podrán participar: Personas Jurídicas o

Naturales, que:

a)

Conformen un equipo de 2 a 4 personas.

b)

Ser mayor de edad al momento de inscribirse en la

Hackathon.

c) No podrán participar del concurso empleados o familiares del

Responsable del Concurso, o de sus empresas relacionadas o filiales,

entendiéndose familiares como cónyuge, hijos, hermanos, padre y madre.

d)

No serán aceptadas personas que tengan

antecedentes judiciales o que estén reportados en listas de Control de Lavado

de Activos y Financiación de Terrorismo.

e) Forma de participar: El interesado deberá registrarse a través de la

plataforma web señalada, describiendo los miembros de su equipo, durante la

vigencia del plazo de presentación definida para estos efectos. Ninguna

inscripción será aceptada una vez concluido el plazo de presentación,

previamente definido.

f)

La inscripción de postulantes inicia el día 23

de agosto de 2016 y finaliza el 11 de Noviembre de 2016.

Una vez registrados los datos de la ficha del formulario, el

Responsable del Concurso revisará los datos ingresados. Si el postulante cumple

todos los requisitos; el Responsable del Concurso efectuará un proceso de

preselección de los equipos postulantes, en el cuál se determinarán los 15

equipos participaran en el evento a realizarse los días

26

y 27 de Noviembre de 2016. Los equipos seleccionados serán notificados de su

participación de la Hackathon a partir del 15 de Noviembre de 2016, y a más tardar con fecha 21 de Noviembre de 2016.

II. Fecha del Concurso, Lugar de Realización y Forma de Participar:

a) Fecha del Concurso: Hackathon Fintech: La presentación de equipos,

mentoría de equipos, desarrollo, presentación de soluciones o propuestas, selección

de los ganadores y premiación, será entre los días 26 de Noviembre desde las

08:30 horas, y hasta el día 27 de Noviembre a las 19:30 horas aproximadamente, en

las instalaciones del BNB de la ciudad de La Paz

b)

Una vez realizado el registro, el equipo de

especialistas, designado por el Responsable del Concurso, denominado en

adelante como “Jurado”, realizará el proceso de selección final para la

presentación del día 26 de Noviembre de 2016.

c) El

Jurado tendrá plenas atribuciones para calificar cada una de las soluciones

propuestas que sean presentados en la ceremonia. Asimismo, podrá seleccionar

las que considere mejores y eliminar aquellas que de acuerdo con los parámetros

de evaluación descritos en la letra “d)” siguiente, no sean consideradas

adecuadas o factibles para los fines del Hackathon Fintech BNB 2016.

d) Requisitos de la solución presentada: 1. La solución debe ser

totalmente o parcialmente desarrollada durante los dos días del evento. 2. La

propuesta debe dar solución a los desafíos establecidos por el BNB dentro de la

convocatoria. 3. La solución debe ser presentada operando en tiempo real, en un

máximo de 7 minutos, a través de una demostración de su funcionamiento, sin

apoyos tales como Power Point, Keynote, Prezi, videos u otros similares. Si la

demostración sobrepasa el tiempo estipulado, ésta será interrumpida por los

organizadores del evento. Los participantes no podrán argumentar ni dar mayor

detalle de sus soluciones fuera de los 7 minutos otorgados para su

presentación. 4. La solución no deberá contener material que pudiera violar o

infringir derechos de terceros, incluyendo pero no limitado a la privacidad,

publicidad o derechos de propiedad intelectual o industrial, o que pudiese

constituir una violación a algún derecho de autor. Al momento de presentación

de la idea, propuesta o proyecto, el participante deberá declarar que

indemnizará y mantendrá indemne al Banco ante los costos, gastos, daños o

perjuicios que experimente, lo que incluye las indemnizaciones por daños y perjuicios

a cuyo pago sea condenado el Banco, y que tengan su causa u origen en una

infracción de cualquier patente, derecho de autor u otro derecho de propiedad

intelectual de terceros asociada a la solución presentada. El Responsable del

Concurso, así como sus patrocinadores y organizador no se responsabilizan por

los daños que el envío y publicación de la propuesta en la página web del

encuentro, pudiere causar a terceros. Sin perjuicio de lo anterior, si el

responsable del encuentro y concurso y/o patrocinador, administrador u

Organizador, recibiere una denuncia por parte de terceros, basándose en

derechos preexistentes, el responsable del encuentro y concurso, procederá a la

eliminación inmediata de la idea, propuesta o proyecto quedando eliminado el

participante a partir de ese mismo momento. 5. Las soluciones serán evaluadas

de acuerdo al desafío seleccionado por los participantes al momento de su

inscripción. Criterios De Evaluación: i. Grado de originalidad de la solución.

ii. Grado de resolución que otorga a las problemáticas establecidas dentro del

concurso como retos. iii. Simplicidad y facilidad de uso. iv. Impacto en la

generación de nuevos negocios para el Banco. v. Impacto en la generación de

valor agregado para el negocio. vi. Impacto en la fidelización/satisfacción de

Clientes/Empleados. vii. Grado de integración con aplicaciones móviles de la

organización. Se deja constancia que en el marco de esta evaluación, el

Responsable del Concurso tendrá la facultad de revisar los fuentes de la

solución presentada.

III. Elección del Ganador

Los

concursantes seleccionados para el Hackathon Fintech BNB del 26 y 27 de Noviembre

de 2016, se comprometen a participar dicho día en el desarrollo y presentación

de su solución. En dicho evento se seleccionaran las propuestas ganadoras.

IV. Composición del Premio. El 1er lugar consiste en la entrega de 1

MacBook Pro Retina 13 para cada integrante del equipo. El 2ndo

lugar consiste en la entrega de 1 iPad Air 2 de 16GB para cada integrante del

equipo. El 3er lugar consiste en la entrega de 1 Time Capsule

de 2TB para cada integrante del equipo. La entrega de premios se

realizará el día 27 de Noviembre de 2016 a las 19:30, posterior a la deliberación

del Jurado.

Sin perjuicio de lo anterior, se deja expresa constancia que la

fecha de entrega de los premios y el plazo para reclamar los mismos, vence

fatalmente el 27 de Noviembre del 2016. El ganador libera de toda responsabilidad

al Responsable del Concurso por cualquier impedimento, hecho o accidente que le

impida aceptar o retirar el premio.

V.

Derechos sobre las soluciones presentadas. Las

ideas surgidas en la Hackathon hacen parte de un ambiente de co-creación

provisto por el Responsable del Concurso. El participante reconoce y acepta que

cualquier idea o concepto relacionado con su solución que éste comparta en

relación con la Hackathon, no es confidencial. El Responsable del Concurso y

otros pueden usar, incorporar o revelar cualquiera de ellos, ahora o en el

futuro de cualquier manera, y el participante renuncia a cualquier reclamación

que pueda tener contra el Responsable del Concurso o cualquier otra persona que

haya asistido a este desafío.

En caso que el Responsable del Concurso esté interesado en editar,

publicar, distribuir, reproducir y utilizar de cualquier forma y por cualquier

medio, de la totalidad o parte de las soluciones presentadas, se acordarán

reuniones uno a uno para llegar a un acuerdo mediante una negociación de

incentivos.

VI.

Solución de Controversias. Para todos los

efectos legales, las partes constituyen domicilio en la ciudad de La Paz,

sometiéndose desde luego a la competencia de sus Tribunales de Justicia. La

legislación aplicable será el Estado Plurinacional de Bolivia.

VII. Límites de Responsabilidad. El Responsable del Concurso, no será

responsable de:

a) Cualquier información incorrecta o inexacta, ya sea causada por la

captura, impresión, errores tipográficos u otros, o por cualquiera de los

equipos o programas asociados o utilizados en el concurso.

b)

Fallas técnicas de cualquier tipo durante el

evento, incluyendo, pero no limitado a interrupciones del servicio de internet,

desconexión en líneas telefónicas, problemas de hardware y/o software, de

impresión, tipográficos o cualquier tipo de error que pudiere ocurrir durante

el desarrollo del concurso.

c)

Intervención humana no autorizada en cualquier

parte del proceso de construcción, diseño, desarrollo, presentación y/o

evaluación de las soluciones.

d)

Demora, pérdida, daño, hurto, robo, o

imposibilidad de entrega, o

e) cualquier lesión o daño a las personas o propiedad, que pudieran

haber sido causados, directa o indirectamente, en su totalidad o en parte, por

la participación en el evento o la recepción o el mal uso de cualquier premio

(incluyendo cualquier viaje / actividad relacionada con la misma).

VIII.

Comunicaciones. Todas las comunicaciones entre

Responsable del Evento y los participantes se harán por correo electrónico. Al

momento de inscribirse en el concurso Hackathon Fintech BNB, el Participante deberá establecer un correo electrónico de

contacto. Todas las comunicaciones enviadas a dicho correo electrónico se

entenderán perfeccionadas, al día hábil siguiente de efectuado el envío. En

caso que el Participante, requiera contactar al organizador del Concurso,

deberá enviar un correo electrónico a la cuenta Hackathonbnb@bnb.com.bo

especialmente habilitada para dicho efecto.

IX.

Condiciones Generales. El Patrocinador se

reserva el derecho de cancelar, suspender y/o modificar el Concurso o cualquier

parte del mismo, a su sola discreción.

X.

Aceptación de las Bases. La participación en el

concurso Hackathon Fintech BNB 2016, implica la íntegra aceptación de las

presentes bases y el fallo del Jurado. Asimismo los participantes autorizan a

las entidades organizadoras a publicar, difundir y utilizar fotografías, textos

u otras formas de reproducción de sus demostraciones en medios digitales,

impresos y medios de prensa para difusión del

Evento.

29 agosto 2016

La tecnología cada vez nos hace sentir más viejos

Los Juegos Olímpicos no sólo se tratan de que los países se reúnan, de celebrar la habilidad deportiva y de ver la televisión en la oficina sin que sea profesionalmente incómodo. Se tratan también de tener la sensación de ser una persona de bajo rendimiento y de estar vieja al hacer comparaciones entre una misma y los atletas. "Yo gruño simplemente al levantarme de una silla”, comentó acertadamente un comentarista en el foro en línea Reddit después de ver pasar a un gimnasta de 22 años de edad haciendo piruetas. "Es como un ‘nerrrghh’ que termina con un buen suspiro. Tengo 32 años. No me gusta la gente joven”. Ése es el verdadero espíritu olímpico.

Antes de que comenzaran las Olimpiadas de Río, yo ya estaba sumida en pensamientos relacionados con las recientes señales del avance de mi propia edad. Un amigo a cuya boda yo acudí ahora está divorciado, lo cual representa algo que ha ocurrido por primera vez en mi círculo social. A los 35 años, miro con nostalgia la categoría de 25-34 años en las preguntas de las encuestas antes de marcar la casilla que me agrupa con los cuarentones. Como están las cosas, yo ya creo que ir de compras al supermercado un sábado por la noche es una excelente manera de usar mi tiempo y discutir la planificación de pensiones anima mis oídos igual que a un desatendido perro que por casualidad oye la palabra "caminar”.

Todo lo cual es tan inevitable como que el estadounidense Michael Phelps haga que la natación se vuelva relativamente aburrida ganando muchas medallas. De nuevo.

Conmoción tecnológica

Sin embargo, es la regresión en cuestión de hábitos de tecnología que me ha tomado por sorpresa. El hardware y el software que antes utilizaba con entusiasmo se han convertido en una molestia. Las nuevas aplicaciones me están dejando de lado. Y no se trata sólo de no descargar Pokémon Go, perdiéndome así de los placeres de caminar directo contra un poste de luz mientras se intenta atrapar a un Pikachu (que es, me apresuro a añadir, el único nombre que conozco de uno de los personajes del juego).

Por consiguiente, estoy empezando a sospechar que, como un niño que cuenta sus años con muescas en la pared, que marcan su altura, yo voy a contar los míos cada vez con más frecuencia por el número de redes de medios sociales que no entiendo. Hace ya un par de años, una muchacha a quien le servía de tutora intentó hablarme sobre el sitio web ask.fm. La explicación era tan ardua para mí como sospecho le era a ella mi tutoría en ecuaciones simultáneas. Yo todavía no lo entiendo por completo. Más recientemente, mis torpes intentos de comprender y utilizar Snapchat terminaron en un total desconcierto. Ni siquiera pude encontrar la manera de agregar mis contactos y, sin embargo, casi 50 millones de personas han visto los Juegos Olímpicos en la aplicación. (En EEUU, por cierto, la aplicación alcanza a 41% de ese grupo que me produce una crisis existencial, el de los 18-34 años de edad).

Esta recién descubierta ineptitud tecnológica es especialmente preocupante para alguien que es, por lo general, una colega que sirve de soporte técnico informal en la oficina. ¿Tienes un problema con una hoja de cálculo? ¿Necesitas conectar tu computadora a una impresora? ¿Quieres saber la mejor manera de cómo incorporar capturas de pantalla en tus presentaciones o cómo funcionan los bolígrafos inteligentes? Entonces, lo más probable es que me hayas enviado un correo electrónico.

Sin embargo, durante los últimos cuatro meses ese correo electrónico se habría ido a la solitaria pantalla de la computadora en mi escritorio. Habíase una vez en la que pensaba que tener seis monitores, como un operador de un banco, era la cosa más increíble. Ahora una segunda pantalla sin usar está relegada a un lado. Incluso he vuelto a tener una lista de tareas pendientes en papel, cuando alguna vez en el pasado estaba todo en línea. "¡Cuando tenía tu edad yo solía utilizar TweetDeck!”, quiero gritarles a todos los usuarios de Snapchat que posan constantemente para sus selfies. Porque entonces se darían cuenta de que alguna vez fui como ellos. ¿Cierto?

Cosas de generación

Yo puedo mecanografiar como si hubiera nacido haciéndolo, en lugar de golpear un teclado como si estuviera enojada y sospechosa de que voy a poner la letra equivocada si no estoy lo suficientemente atenta. Sin embargo, ya ni siquiera me importa ser una de las primeras en usar una tecnología. En mis años más jóvenes, yo ponía a prueba las versiones beta de las últimas plataformas como si el tener un buen nombre de usuario en el nuevo servicio en línea dependiera de ello. Porque era cierto. Pero ahora, yo creo que es más bien algo para los jóvenes, dada la energía requerida para obtener un escaso retorno sobre la inversión.

Los únicos consuelos que me quedan son mis pensamientos y los sueños acerca de la próxima etapa de regresión técnica: la negligencia estratégica. Una amiga mía -una prestigiosa asesora, unos cuantos años menor que yo- ya me lleva la delantera en este asunto. Ella ha, milagrosamente, "olvidado” cómo escribir diapositivas de presentación. Del mismo modo, yo recuerdo, de mi vida pasada en el mundo de los servicios financieros, a un buen número de inteligentes directores ejecutivos que no podían "entender” las hojas de cálculo. Así, se les daba a los subordinados una sensación de propósito y de utilidad mientras que sus superiores ocupaban su tiempo en otras cosas de mayor importancia. Y, hablando de eso, ¿alguien sabe cuándo van a pasar la final del salto de longitud femenino?

¿Desea saber si utilizaron su computadora a escondidas?

Ya sea por temas laborales u otras necesidades muchos usuarios se ven en la necesidad de compartir la computadora y eso en ocasiones conlleva el riesgo de que nuestra privacidad se vea vulnerada. El caso de las personas que miran el celular de sus parejas está a la orden del día y lo mismo pasa con la computadora, ya sea de escritorio o portátil.

Si sospechas que una persona no autorizada se dedica a utilizar su computadora mientras se encuentra ausente puede tomar ciertas previsiones, revisemos algunas.

COMPROBAR LOS REGISTROS

Los registros de Windows nos ofrecen muchísima información sobre el equipo, desde fallos, problemas en el arranque… Pero también nos aportan datos sobre qué sucede en él incluso cuando no hay ningún problema. Para llegar hasta los registros accederemos mediante Panel de control >Herramientas administrativas Utilidades > Consola y aquí encontraremos el registro de toda la actividad que se ha producido en nuestro Mac.

ARCHIVOS RECIENTES

La segunda forma que tenemos de descubrirlo es mediante los archivos recientes. Comprobar los archivos modificados recientemente es una de las maneras más fáciles de saber si utilizaron nuestro equipo y que archivos revisaron. Tanto en Windows como en Mac tenemos una selección de “Elementos recientes” que nos dice qué ha sido modificado (abierto) recientemente. Si nuestro espía es un audaz lo eliminará pero no todos saben que los elementos abiertos recientemente se muestran en una lista.

Historial del navegador

Si el espía quiere saber con quién hablas en Facebook o en qué páginas te gusta navegar dejara un rastro, basta con mirar el historial de su navegador para ver si han dejado alguna pista. Pero si borraron los registros en el navegador podemos contratar un servicio como el Open DNS, que registra todas las páginas a las que se accedido en nuestra red, se borren o no las cookies o los rastros del navegador.

UTILIZAR EL SOFTWARE

Existen diferentes programas como Prey Project, que realiza el seguimiento de diferentes dispositivos, Mac, Windows, teléfonos Android e iOS. Este software nos dice dónde se encuentra el dispositivo y hasta es capaz de bloquear la pantalla, enviarnos mensajes de alerta cuando alguien lo utilice e incluso tomar una foto mediante la cámara del dispositivo de la persona que lo está utilizando.

Si sospechas que una persona no autorizada se dedica a utilizar su computadora mientras se encuentra ausente puede tomar ciertas previsiones, revisemos algunas.

COMPROBAR LOS REGISTROS

Los registros de Windows nos ofrecen muchísima información sobre el equipo, desde fallos, problemas en el arranque… Pero también nos aportan datos sobre qué sucede en él incluso cuando no hay ningún problema. Para llegar hasta los registros accederemos mediante Panel de control >Herramientas administrativas

ARCHIVOS RECIENTES

La segunda forma que tenemos de descubrirlo es mediante los archivos recientes. Comprobar los archivos modificados recientemente es una de las maneras más fáciles de saber si utilizaron nuestro equipo y que archivos revisaron. Tanto en Windows como en Mac tenemos una selección de “Elementos recientes” que nos dice qué ha sido modificado (abierto) recientemente. Si nuestro espía es un audaz lo eliminará pero no todos saben que los elementos abiertos recientemente se muestran en una lista.

Historial del navegador

Si el espía quiere saber con quién hablas en Facebook o en qué páginas te gusta navegar dejara un rastro, basta con mirar el historial de su navegador para ver si han dejado alguna pista. Pero si borraron los registros en el navegador podemos contratar un servicio como el Open DNS, que registra todas las páginas a las que se accedido en nuestra red, se borren o no las cookies o los rastros del navegador.

UTILIZAR EL SOFTWARE

Existen diferentes programas como Prey Project, que realiza el seguimiento de diferentes dispositivos, Mac, Windows, teléfonos Android e iOS. Este software nos dice dónde se encuentra el dispositivo y hasta es capaz de bloquear la pantalla, enviarnos mensajes de alerta cuando alguien lo utilice e incluso tomar una foto mediante la cámara del dispositivo de la persona que lo está utilizando.

Chip Multiplicador de Viva ofrece bonificación de 30 y 50% en primera recarga

Los nuevos clientes Prepago de Viva ya pueden beneficiarse con el plan "Chip Multiplicador”, que otorga un bono adicional entre el 30% y 50% de la primera carga de crédito que realice el cliente cada mes, brindándole así un significativo ahorro en sus comunicaciones.

Al mismo tiempo, los usuarios que activen el plan "Chip Multiplicador” reciben la promoción "PACK x 3”, que otorga 300 megas para navegar en internet; 30 SMS, 3 minutos libres para llamadas de voz y WhatsApp ilimitado con vigencia de cinco días.

Además los clientes nuevos entre uno y tres meses de antigüedad, reciben el 30% del valor de su primera recarga mensual de crédito, aplicando el porcentaje a recargas de hasta 100 bolivianos; al cumplir el cuarto mes, este porcentaje se incrementa al 50% hasta el sexto mes.

Más adelante, estos usuarios se beneficiarán de las múltiples promociones y ventajas que ofrece Viva a sus clientes antiguos, como la Campaña "Multiplica tu recarga”.

Si la recarga es mayor a 100 bolivianos el porcentaje se aplicará únicamente a 100 bolivianos.

"Este es un chip innovador que Viva lanza al mercado, ya que tiene un efecto multiplicador de recarga durante los primeros seis meses de activación de su línea; además brinda a los clientes nuevos la oportunidad de obtener beneficios desde el primer día de activación de su línea Viva, explicó Jorge Sánchez, gerente de Viva.

Para acceder a este servicio, los nuevos usuarios deben primeramente adquirir el "Chip Multiplicador” con 10 bolivianos, luego realizar el registro de su línea con una llamada al 800-14-1414. U na vez realizado el registro recibirán un SMS informativo indicándole sobre el beneficio del efecto multiplicador en sus recargas. Además un SMS de confirmación de la bonificación del PACK x 3.

Posteriormente, cada mes que el cliente realice recargas de crédito se le notificará su efecto multiplicador que viene asociado al Chip y a la antigüedad del cliente.

La compañía telefónica lanzó también el 16 de agosto su campaña "Multiplica tu recarga” que está orientado a premiar a sus clientes antiguos.

En la primera fase de esta campaña, los usuarios lograron multiplicar sus cargas de crédito hasta por 3. Si la antigüedad del cliente era mayor a 6 meses y menor o igual a 1 año, el monto de la primera recarga se multiplicó por 2. En el caso de los clientes con antigüedad mayor a 1 año y menor o igual a 5 años, el monto de la primera carga fue multiplicado por 2,2. En el caso de clientes con antigüedad entre 5 a 10 años, el monto de la carga de su tarjeta VIVA se multiplicó por 2,5 y para clientes con antigüedad mayor a los 10 años, el monto se multiplicó por 3.

"En Viva nos preocupamos por brindar los mejores servicios y promociones para todos nuestros clientes, con la campaña Multiplica Tu Recarga logramos generar en nuestros clientes antiguos un importante incremento en el valor de sus recargas, mientras más antigüedad tiene el cliente, más elevado es el efecto multiplicador”, precisó.

Se tiene previsto realizar una segunda fase de esta promoción en octubre. Los clientes con antiguedad de hasta un año si cargan 100 recibirán 200 bolivianos; si tienen hasta cinco años por 100 de carga reciben 220 bolivianos, si tienen de cinco a diez años, si cargan 100 obtienen 250 bolivianos, y los clientes con más de 10 años, si cargan 100 reciben 300.

La biometría para pagar

Los pagos móviles comienzan a extenderse en España y para esto hay numerosas soluciones tecnológicas. Los ciudadanos consideran que es un sistema fiable y rápido. Los consumidores europeos están interesados en el uso de la biometría cuando realizan un pago, especialmente cuando se integra con otras medidas de seguridad. Los comercios online serían los más beneficiados con este método de autenticación de pago.

Sistemas de bases de datos difusas

En la tesis doctoral de Cadenas, publicada el año 2015 con el título “Sistemas de bases de datos difusas sensibles al contexto”, se menciona que los sistemas gestores de bases de datos se han extendido para almacenar nuevos tipos de datos tales como imágenes, sonidos, texto de gran tamaño, video interactivo, objetos multimedia y están preparados para responder consultas más complejas; se han creado almacenes que pueden consolidar una gran cantidad de datos provenientes de diversas fuentes, tal como los almacenes de datos, y se logran llevar a cabo análisis especializados mediante técnicas como procesos analíticos en línea o la extracción de conocimiento utilizando minería de datos. También se están utilizando técnicas, que incluyen diversas áreas científicas, que permiten desarrollar proyectos para manipular gran cantidad de información tales como bancos de datos de genes humanos y sistemas de observación de señales del espacio; además se está trabajando con paradigmas como bases de datos distribuidas heterogéneas, donde los datos provienen de múltiples fuentes que pueden estar en diferentes esquemas y provenir de diversos gestores de bases de datos y la Web semántica relacionando áreas de bases de datos con la inteligencia artificial.

Cadenas, en la tesis doctoral mencionada, recalca que además, en los sistemas informáticos actuales se incluye el desarrollo de aplicaciones que utilizan bases de datos tradicionales, bases de conocimiento o bases de datos móviles, con herramientas tales como modelos de datos semi-estructurados, tal como el lenguaje de marcado extendido, sistemas gestores de bases de datos objeto relacionales o sistemas distribuidos. Debido a paradigmas emergentes como Internet de las cosas, la Web dos y el amplio uso de las redes sociales, se produce un gran volumen de datos, por lo que a estos tiempos diversos autores los denominan la era de los grades datos o big data; en esencia, la computación móvil y distribuida, los sistemas abiertos y las tecnologías basadas en la Web han cambiado radicalmente el modo de desarrollar aplicaciones de bases de datos. Es por estas razones que cada vez con mayor frecuencia existe una gran cantidad de datos proporcionados por el mundo real que son imperfectos, vagos o flexibles, los cuales no son manejados adecuadamente por los sistemas de bases de datos tradicionales. Aunado a ello la incorporación en la vida cotidiana de las personas, dispositivos o sensores para recolectar datos de video, sonido, iluminación, movimiento, flujos de datos y geolocalización, proveniente de instrumentos de sistemas de posicionamiento global, ha resultado en el incremento de la necesidad de gestionar estos tipos de datos.

Por su parte, la lógica difusa fue formulada en el año 1965 por el ingeniero y matemático Lotfi A. Zadeh, en el artículo titulado “Conjuntos difusos”; esta lógica se basa en lo relativo de lo observado como posición diferencial. Este tipo de lógica toma dos valores aleatorios, pero contextualizados y referidos entre sí. La lógica difusa se adapta mejor al mundo real en el que habitan las personas, e incluso puede comprender y funcionar con expresiones del tipo “hace mucho calor”, “es muy atractivo”, “el ritmo del corazón está un poco acelerado”, etc. La clave de esta adaptación al lenguaje se basa en comprender los cuantificadores de cualidad para las inferencias. En la teoría de conjuntos difusos se definen también las operaciones de unión, intersección, diferencia, negación o complemento, y otras operaciones sobre conjuntos en los que se basa esta lógica. Para cada conjunto difuso, existe asociada una función de pertenencia para sus elementos, que indica en qué medida el elemento forma parte de ese conjunto difuso. Las formas de las funciones de pertenencia más típicas son: Lineal, trapezoidal y curva.

En la tesis de grado de Sanchis, publicado el año 2015 con el título “Bases de datos relacionales difusas”, se menciona que las bases de datos difusas intentan aplicar una forma más humana de pensar en la programación de computadoras usando lógica difusa. Por tanto se menciona que es una metodología que proporciona una manera simple y elegante de obtener una conclusión a partir de información de entrada vaga, ambigua, imprecisa, con ruido o incompleta. En general la lógica difusa imita cómo una persona toma decisiones basada en información con las características mencionadas. Una de las ventajas de la lógica difusa es la posibilidad de implementar sistemas basados en ella tanto en hardware como en software o en combinación de ambos. Esta lógica es una lógica multivaluada y sus características principales, presentadas por Zadeh son: (1) En la lógica difusa, el razonamiento exacto es considerado como un caso particular del razonamiento aproximado. (2) Cualquier sistema lógico puede ser trasladado a términos de lógica difusa. (3) En lógica difusa, el conocimiento es interpretado como un conjunto de restricciones flexibles, es decir, difusas, sobre un conjunto de variables. (4) La inferencia es considerada como un proceso de propagación de dichas restricciones. (5) En lógica difusa, todo problema es un problema de grados. Las bases de datos difusas nacen de unir la teoría de bases de datos, principalmente del modelo relacional con la teoría de conjuntos difusos, para permitir, básicamente dos objetivos: (1) El almacenamiento de información difusa. (2) El tratamiento y consulta de esta información de forma difusa o flexible. Las bases de datos tradicionales son muy limitadas: No permiten ni almacenar ni tratar con datos imprecisos. Sin embargo las personas manejan datos imprecisos muy a menudo y muy eficientemente.

Cadenas, en la tesis doctoral mencionada, recalca que además, en los sistemas informáticos actuales se incluye el desarrollo de aplicaciones que utilizan bases de datos tradicionales, bases de conocimiento o bases de datos móviles, con herramientas tales como modelos de datos semi-estructurados, tal como el lenguaje de marcado extendido, sistemas gestores de bases de datos objeto relacionales o sistemas distribuidos. Debido a paradigmas emergentes como Internet de las cosas, la Web dos y el amplio uso de las redes sociales, se produce un gran volumen de datos, por lo que a estos tiempos diversos autores los denominan la era de los grades datos o big data; en esencia, la computación móvil y distribuida, los sistemas abiertos y las tecnologías basadas en la Web han cambiado radicalmente el modo de desarrollar aplicaciones de bases de datos. Es por estas razones que cada vez con mayor frecuencia existe una gran cantidad de datos proporcionados por el mundo real que son imperfectos, vagos o flexibles, los cuales no son manejados adecuadamente por los sistemas de bases de datos tradicionales. Aunado a ello la incorporación en la vida cotidiana de las personas, dispositivos o sensores para recolectar datos de video, sonido, iluminación, movimiento, flujos de datos y geolocalización, proveniente de instrumentos de sistemas de posicionamiento global, ha resultado en el incremento de la necesidad de gestionar estos tipos de datos.

Por su parte, la lógica difusa fue formulada en el año 1965 por el ingeniero y matemático Lotfi A. Zadeh, en el artículo titulado “Conjuntos difusos”; esta lógica se basa en lo relativo de lo observado como posición diferencial. Este tipo de lógica toma dos valores aleatorios, pero contextualizados y referidos entre sí. La lógica difusa se adapta mejor al mundo real en el que habitan las personas, e incluso puede comprender y funcionar con expresiones del tipo “hace mucho calor”, “es muy atractivo”, “el ritmo del corazón está un poco acelerado”, etc. La clave de esta adaptación al lenguaje se basa en comprender los cuantificadores de cualidad para las inferencias. En la teoría de conjuntos difusos se definen también las operaciones de unión, intersección, diferencia, negación o complemento, y otras operaciones sobre conjuntos en los que se basa esta lógica. Para cada conjunto difuso, existe asociada una función de pertenencia para sus elementos, que indica en qué medida el elemento forma parte de ese conjunto difuso. Las formas de las funciones de pertenencia más típicas son: Lineal, trapezoidal y curva.

En la tesis de grado de Sanchis, publicado el año 2015 con el título “Bases de datos relacionales difusas”, se menciona que las bases de datos difusas intentan aplicar una forma más humana de pensar en la programación de computadoras usando lógica difusa. Por tanto se menciona que es una metodología que proporciona una manera simple y elegante de obtener una conclusión a partir de información de entrada vaga, ambigua, imprecisa, con ruido o incompleta. En general la lógica difusa imita cómo una persona toma decisiones basada en información con las características mencionadas. Una de las ventajas de la lógica difusa es la posibilidad de implementar sistemas basados en ella tanto en hardware como en software o en combinación de ambos. Esta lógica es una lógica multivaluada y sus características principales, presentadas por Zadeh son: (1) En la lógica difusa, el razonamiento exacto es considerado como un caso particular del razonamiento aproximado. (2) Cualquier sistema lógico puede ser trasladado a términos de lógica difusa. (3) En lógica difusa, el conocimiento es interpretado como un conjunto de restricciones flexibles, es decir, difusas, sobre un conjunto de variables. (4) La inferencia es considerada como un proceso de propagación de dichas restricciones. (5) En lógica difusa, todo problema es un problema de grados. Las bases de datos difusas nacen de unir la teoría de bases de datos, principalmente del modelo relacional con la teoría de conjuntos difusos, para permitir, básicamente dos objetivos: (1) El almacenamiento de información difusa. (2) El tratamiento y consulta de esta información de forma difusa o flexible. Las bases de datos tradicionales son muy limitadas: No permiten ni almacenar ni tratar con datos imprecisos. Sin embargo las personas manejan datos imprecisos muy a menudo y muy eficientemente.

Gran Premio a la Cultura COTES 2016

El Teatro Gran Mariscal estuvo repleto para premiar a la cultura en el acto organizado por la Cooperativa de Telecomunicaciones Sucre. Los homenajeados además de expresar su complacencia por el homenaje recibido, regalaron una muestra de su arte, engalanando el evento.

¿CÓMO FUNCIONAN LOS PROGRAMAS DE CONTROL DE PADRES?

Es importante enseñar a los más pequeños principios básicos de seguridad tecnológica, por su propio bien y para evitar una catástrofe en caso de que tenga guardada información muy importante en su equipo.

Cada vez es más importante controlar el uso que hacen del PC y la conexión a internet los niños y adolescentes de la casa. Para muchos padres es solo una cuestión de «bloquear» el acceso a estas herramientas, aunque lo más adecuado pasa por educar y, en última instancia, apoyarse en aplicaciones de control parental que nos ayuden a evitar sorpresas.

Se trata de utilidades que en su visión más completa permiten bloquear, controlar y registrar el uso que se hace del PC en determinadas áreas, ya sea Internet, ejecución de aplicaciones, comunicación con terceras personas, etc.

Es importante contar con mecanismos que limiten el acceso a cierta clase de contenidos o controlen un uso indebido o abusivo para los más pequeños.

Con este tipo de herramientas se puede bloquear el acceso a ciertas páginas de internet, también se puede limitar el tiempo de uso de la computadora.

Cada vez es más importante controlar el uso que hacen del PC y la conexión a internet los niños y adolescentes de la casa. Para muchos padres es solo una cuestión de «bloquear» el acceso a estas herramientas, aunque lo más adecuado pasa por educar y, en última instancia, apoyarse en aplicaciones de control parental que nos ayuden a evitar sorpresas.

Se trata de utilidades que en su visión más completa permiten bloquear, controlar y registrar el uso que se hace del PC en determinadas áreas, ya sea Internet, ejecución de aplicaciones, comunicación con terceras personas, etc.

Es importante contar con mecanismos que limiten el acceso a cierta clase de contenidos o controlen un uso indebido o abusivo para los más pequeños.

Con este tipo de herramientas se puede bloquear el acceso a ciertas páginas de internet, también se puede limitar el tiempo de uso de la computadora.

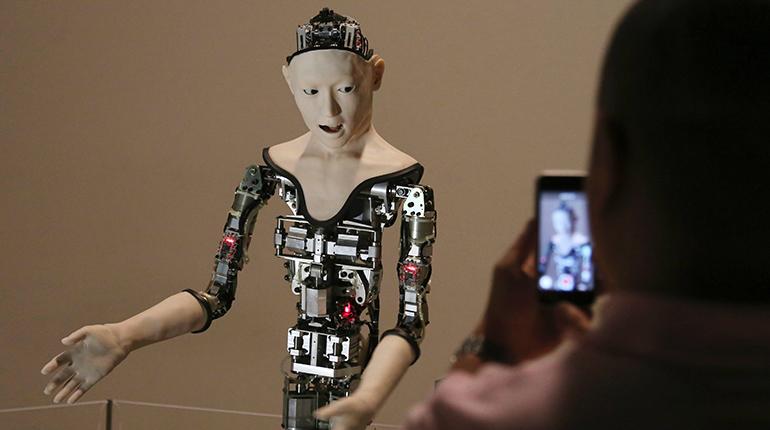

Un robot fisioterapeuta

Acaban de empezar las pruebas del prototipo de un polémico robot para fisioterapia deportiva en Singapur. Sus creadores buscan hacer posible la creación de una rutina de tratamiento repetitiva y de alta calidad para mejorar la recuperación de deportistas, para depender menos de terapeutas cualificados.

En ensayos de la acción del robot, llamado Emma, que son las siglas en inglés de Expert Manipulative Massage Automation, este ya ha tratado 50 pacientes, incluyendo atletas profesionales, para problemas que van del codo de tenista al dolor en la parte baja de la espalda, pasando por rigidez en cuello y hombros.

Emma es un brazo robótico que posee una cámara estereoscópica en 3D y una «mano» para dar masajes, fabricada para esta finalidad concreta, mediante impresión 3D. Utiliza sensores y ejecuta funciones de diagnóstico para medir la reacción de un paciente y la rigidez de un músculo o tendón en particular. El diagnóstico detallado es enviado a «la nube» para que los fisioterapeutas, sin importar dónde estén, puedan supervisar la recuperación del paciente.

Emma ha sido creado por Albert Zhang, de la Universidad Tecnológica Nanyang (NTU) en Singapur, cuya nueva empresa (AiTreat) ha surgido gracias a la universidad.

Emma está actualmente pasando por ensayos con usuarios en Kin Teck Tong, una moderna institución médica con una cadena de clínicas que ofrecen rehabilitación para lesiones y control del dolor a través de la integración de ciencia deportiva avanzada y medicina tradicional china.

HP Omen X Desktop

HP es una de las marcas que ingresa al mercado gamer, es así que presento HP Omen X Desktop, un impresionante cubo capaz de albergar el hardware más exigente para los usuarios que gustan de los juegos.

Lo primero que llama poderosamente la atención del HP Omen X Desktop es su diseño. Nos encontramos con una caja en forma de cubo que se coloca sobre una base formando un ángulo de 45 grados. La caja ofrece un diseño de tres cámaras que aísla los componentes más calientes y proporciona un acceso fácil al interior. Incorpora un sistema de iluminación avanzado que se adaptará según lo que estemos haciendo en el equipo. El sistema de HP nos permite incluso modificar los componentes internos, dando así la posibilidad al usuario de que en un futuro pueda ampliar las capacidades del equipo sin problemas, algo muy poco habitual en este tipo de computadoras. Es más, la compañía ofrece la posibilidad de adquirir la caja vacía.

Además del llamativo diseño de la caja, el HP Omen X Desktop incorpora un potente hardware en su interior. Los fabricantes siempre ofrecen diferentes configuraciones en este tipo de equipos, pero la más básica será la compuesta por un procesador Intel Core i7 6700K que viene acompañado de 8 GB de memoria RAM. Del almacenamiento se encargarán una unidad PCIe NVMe M.2 SSD de 256 GB al que complementará un disco duro mecánico de 2 TB. En cuanto al sistema gráfico, podremos elegir cualquiera de las últimas tarjetas gráficas que han aparecido en el mercado. Si nos gusta más AMD podremos optar por una Radeon RX480 con 4 GB de memoria GDDR5 o una Radeon R9 Fury. Si somos más de Nvidia, podremos incluso montar una GeForce GTX 1080 con 8 GB de memoria GDDR5X, la última y más poderosa tarjeta de la compañía, incluso en configuración SLI.

En cuanto a conectividad, el equipo de HP también está bien dotado. En la parte trasera encontraremos un puerto HDMI, un puerto Ethernet Gigabit, 6 puertos USB 3.0 y salidas de audio digitales y analógicas. En la parte delantera tenemos un conector para auriculares conamplificador de alto rendimiento exclusivo y auriculares DTS X, 2 puertos USB 3.0, 2 puertos USB 3.0 Tipo C y un lector de tarjetas 7 en 1.

Lo primero que llama poderosamente la atención del HP Omen X Desktop es su diseño. Nos encontramos con una caja en forma de cubo que se coloca sobre una base formando un ángulo de 45 grados. La caja ofrece un diseño de tres cámaras que aísla los componentes más calientes y proporciona un acceso fácil al interior. Incorpora un sistema de iluminación avanzado que se adaptará según lo que estemos haciendo en el equipo. El sistema de HP nos permite incluso modificar los componentes internos, dando así la posibilidad al usuario de que en un futuro pueda ampliar las capacidades del equipo sin problemas, algo muy poco habitual en este tipo de computadoras. Es más, la compañía ofrece la posibilidad de adquirir la caja vacía.

Además del llamativo diseño de la caja, el HP Omen X Desktop incorpora un potente hardware en su interior. Los fabricantes siempre ofrecen diferentes configuraciones en este tipo de equipos, pero la más básica será la compuesta por un procesador Intel Core i7 6700K que viene acompañado de 8 GB de memoria RAM. Del almacenamiento se encargarán una unidad PCIe NVMe M.2 SSD de 256 GB al que complementará un disco duro mecánico de 2 TB. En cuanto al sistema gráfico, podremos elegir cualquiera de las últimas tarjetas gráficas que han aparecido en el mercado. Si nos gusta más AMD podremos optar por una Radeon RX480 con 4 GB de memoria GDDR5 o una Radeon R9 Fury. Si somos más de Nvidia, podremos incluso montar una GeForce GTX 1080 con 8 GB de memoria GDDR5X, la última y más poderosa tarjeta de la compañía, incluso en configuración SLI.

En cuanto a conectividad, el equipo de HP también está bien dotado. En la parte trasera encontraremos un puerto HDMI, un puerto Ethernet Gigabit, 6 puertos USB 3.0 y salidas de audio digitales y analógicas. En la parte delantera tenemos un conector para auriculares conamplificador de alto rendimiento exclusivo y auriculares DTS X, 2 puertos USB 3.0, 2 puertos USB 3.0 Tipo C y un lector de tarjetas 7 en 1.

Implementan un dron para construir mapas en 3D

Para superar los obstáculos de la geografía paceña, repleta de pendientes y mesetas situadas a gran altura, la Secretaría Municipal de Gestión Integral de Riesgo adquirió un dron, vehículo aéreo no tripulado, para sumar un elemento más a la tarea de monitoreo en el Sistema de Alerta Temprana (SAT).

La pequeña aeronave sobrevuela áreas en riesgo tomando fotografías para que el equipo del SAT construya mapas 3D. Los planos sirven para identificar con facilidad las tierras remojadas en lugares situados a gran altura, esto para luego continuar con el proceso de estabilización de la tierra que previene los deslizamientos.

En las últimas semanas, el dron estuvo "bastante atareado”. El 27 de julio fue empleado para tomar imágenes del deslizamiento de tierras en la zona Niño Kollo, que dejó como saldo una persona fallecida. En base a las fotografías los analistas podrán trabajar para definir las causas de lo sucedido.

El dron también se usó para la recreación en 3D de una meseta de la zona sur, que presenta una fuga de agua que remoja la tierra poniendo a la superficie en peligro de deslizamiento y arriesgando la vida de los habitantes del lugar.

El artefacto recientemente refleja el grado de responsabilidad y compromiso del Gobierno Municipal con la Secretaría de Gestión Integral de Riesgo. Las autoridades municipales han optado por convertir la gestión de riesgo en una prioridad e invertir fuertemente en ese campo, dicen las autoridades.

Se requiere reubicación de zonas de alto riesgo

Ante la imposibilidad de mitigar los riesgos de zonas que se encuentran en riesgo muy alto, el municipio propone un plan de reubicación de zonas. La operación consiste en trasladar a los habitantes de zonas más amenazadas por la inestabilidad del suelo a espacios más seguros.

Para ello se necesita un esfuerzo conjunto de las autoridades de la alcaldía y del Estado. Ese fue el caso de la urbanización Bicentenario, entregada en 2010, que brindó hogar a las familias afectadas por el deslizamiento de Retamani I y II. En esa experiencia, las autoridades entregaron un terreno para que el Estado pudiera invertir en la construcción de bloques de departamentos.

El Gobierno Municipal también entregó terrenos en la urbanización Taypijahuira a los damnificados del megadeslizamiento de 2011, quienes abandonaron los albergues temporales para instalarse en nuevos hogares.

Con la implementación de un plan de Ordenamiento Territorial Municipal se pretende hallar áreas disponibles para obras de expansión urbana que no presenten riesgo de deslizamiento de tierras en altos índices.

El 10% de las zonas de la urbe paceña se encuentran en alto riesgo por la inestabilidad de los terrenos. La propuesta de reubicación de zonas se enfoca en la premisa de otorgar a los ciudadanos condiciones de mayor seguridad en sus viviendas y a la vez prevenir un nuevo desastre.

Los expertos coinciden en que el fenómeno de El Niño y el cambio climático agravan la situación. A principios de año se daba la noticia de que El Niño de este año sería el "más fuerte” de los últimos; y sobre lo segundo, son conocidos los impactos que se están comenzando a sentir.

Estrategia, 4 áreas de acción

Los ejes Para hacer frente a un desastre, el Municipio emplea una estrategia que está asentada en cuatro áreas de acción: Evaluación, reducción, respuesta y reconstrucción.

Escenarios El mapa de riesgos, que divide sectores de la mancha urbana de La Paz, detecta un 31% de zonas en alto y muy alto riesgo; además de 41% de los barrios presentan un riesgo moderado.

Vigilia El Sistema de Alerta Temprana se ocupa de monitorear permanentemente La Paz.

La pequeña aeronave sobrevuela áreas en riesgo tomando fotografías para que el equipo del SAT construya mapas 3D. Los planos sirven para identificar con facilidad las tierras remojadas en lugares situados a gran altura, esto para luego continuar con el proceso de estabilización de la tierra que previene los deslizamientos.

En las últimas semanas, el dron estuvo "bastante atareado”. El 27 de julio fue empleado para tomar imágenes del deslizamiento de tierras en la zona Niño Kollo, que dejó como saldo una persona fallecida. En base a las fotografías los analistas podrán trabajar para definir las causas de lo sucedido.

El dron también se usó para la recreación en 3D de una meseta de la zona sur, que presenta una fuga de agua que remoja la tierra poniendo a la superficie en peligro de deslizamiento y arriesgando la vida de los habitantes del lugar.

El artefacto recientemente refleja el grado de responsabilidad y compromiso del Gobierno Municipal con la Secretaría de Gestión Integral de Riesgo. Las autoridades municipales han optado por convertir la gestión de riesgo en una prioridad e invertir fuertemente en ese campo, dicen las autoridades.

Se requiere reubicación de zonas de alto riesgo

Ante la imposibilidad de mitigar los riesgos de zonas que se encuentran en riesgo muy alto, el municipio propone un plan de reubicación de zonas. La operación consiste en trasladar a los habitantes de zonas más amenazadas por la inestabilidad del suelo a espacios más seguros.

Para ello se necesita un esfuerzo conjunto de las autoridades de la alcaldía y del Estado. Ese fue el caso de la urbanización Bicentenario, entregada en 2010, que brindó hogar a las familias afectadas por el deslizamiento de Retamani I y II. En esa experiencia, las autoridades entregaron un terreno para que el Estado pudiera invertir en la construcción de bloques de departamentos.

El Gobierno Municipal también entregó terrenos en la urbanización Taypijahuira a los damnificados del megadeslizamiento de 2011, quienes abandonaron los albergues temporales para instalarse en nuevos hogares.

Con la implementación de un plan de Ordenamiento Territorial Municipal se pretende hallar áreas disponibles para obras de expansión urbana que no presenten riesgo de deslizamiento de tierras en altos índices.

El 10% de las zonas de la urbe paceña se encuentran en alto riesgo por la inestabilidad de los terrenos. La propuesta de reubicación de zonas se enfoca en la premisa de otorgar a los ciudadanos condiciones de mayor seguridad en sus viviendas y a la vez prevenir un nuevo desastre.

Los expertos coinciden en que el fenómeno de El Niño y el cambio climático agravan la situación. A principios de año se daba la noticia de que El Niño de este año sería el "más fuerte” de los últimos; y sobre lo segundo, son conocidos los impactos que se están comenzando a sentir.

Estrategia, 4 áreas de acción

Los ejes Para hacer frente a un desastre, el Municipio emplea una estrategia que está asentada en cuatro áreas de acción: Evaluación, reducción, respuesta y reconstrucción.

Escenarios El mapa de riesgos, que divide sectores de la mancha urbana de La Paz, detecta un 31% de zonas en alto y muy alto riesgo; además de 41% de los barrios presentan un riesgo moderado.

Vigilia El Sistema de Alerta Temprana se ocupa de monitorear permanentemente La Paz.

Lenovo IdeaCentre Y710 Cube y Lenovo IdeaCentre AIO Y910

La compañía china Lenovo ha presentado dos nuevos terminales específicamente desarrollados para jugadores. Los IdeaCentre Y710 Cube y AIO Y910 son dos computadoras preparados para la realidad virtual y que permiten exigir lo máximo a sus componentes en menos espacio o en cualquier parte.

El Y710 Cube es un terminal para poder jugar al máximo nivel allá en cualquier lugar. Su peso es de poco menos de siete kilos y medio y su diseño cubicular incluye un asa que hace que sea relativamente sencillos llevarlos de un lado a otro.

Pero no todo se detiene en el diseño y las prestaciones físicas, ya que Lenovo ha incorporado en el Y710 Cube tarjetas gráficas GeForce GTX 1080 y GeForce GTX 1070 de Nvidia, procesadores de sexta generación Intel Core i7 y hasta 32 GB de memoria RAM. Su motor le permite poder jugar con una resolución en 4K o en realidad virtual. También cuenta con la opción de un receptor de Xbox One Wireless integrado.

IdeaCentre AIO Y910, el all-in-one

Esta es una computadora que puedes mover de un lado a otro con relativa facilidad. El AIO Y910 de Lenovo es el primer modelo de éstas características pensado y diseñado para jugadores que no gozan de todo el espacio que gustarían para llevar a cabo sus partidas.

El AIO Y910 de Lenovo viene con una pantalla de 27 pulgadas sin marco del alta definición (2560 x 1440) y ultradelgada, ofreciendo ante todo buen rendimiento en el menor espacio posible. Se puede elegir entre las tarjetas gráficas Nvidia GeForce GTX 1080 o AMD Radeon RX 460, procesador Intel Core i7 y 32 GB de RAM. Su frecuencia de 144 Hz de actualización hace que el tiempo de respuesta sea de cinco milisegundos.

Pero la gran funcionalidad de la que presume Lenovo con este modelo es que el jugador podrá empezar jugar nada con solo sacar la computadora de la caja, sin necesidad de complejas instalaciones. Gracias a su panel trasero desmontable, el AIO Y910 se adapta fácilmente a las diferentes necesidades del usuario. Como implementar actualizaciones para aumentar el número de jugadores. Sus altavoces son de la marca Harman Kardon de 5W.

Ambos modelos incluyen el sistema Killer DoubleShot Pro Wi-Fi.

El Y710 Cube es un terminal para poder jugar al máximo nivel allá en cualquier lugar. Su peso es de poco menos de siete kilos y medio y su diseño cubicular incluye un asa que hace que sea relativamente sencillos llevarlos de un lado a otro.

Pero no todo se detiene en el diseño y las prestaciones físicas, ya que Lenovo ha incorporado en el Y710 Cube tarjetas gráficas GeForce GTX 1080 y GeForce GTX 1070 de Nvidia, procesadores de sexta generación Intel Core i7 y hasta 32 GB de memoria RAM. Su motor le permite poder jugar con una resolución en 4K o en realidad virtual. También cuenta con la opción de un receptor de Xbox One Wireless integrado.

IdeaCentre AIO Y910, el all-in-one

Esta es una computadora que puedes mover de un lado a otro con relativa facilidad. El AIO Y910 de Lenovo es el primer modelo de éstas características pensado y diseñado para jugadores que no gozan de todo el espacio que gustarían para llevar a cabo sus partidas.

El AIO Y910 de Lenovo viene con una pantalla de 27 pulgadas sin marco del alta definición (2560 x 1440) y ultradelgada, ofreciendo ante todo buen rendimiento en el menor espacio posible. Se puede elegir entre las tarjetas gráficas Nvidia GeForce GTX 1080 o AMD Radeon RX 460, procesador Intel Core i7 y 32 GB de RAM. Su frecuencia de 144 Hz de actualización hace que el tiempo de respuesta sea de cinco milisegundos.

Pero la gran funcionalidad de la que presume Lenovo con este modelo es que el jugador podrá empezar jugar nada con solo sacar la computadora de la caja, sin necesidad de complejas instalaciones. Gracias a su panel trasero desmontable, el AIO Y910 se adapta fácilmente a las diferentes necesidades del usuario. Como implementar actualizaciones para aumentar el número de jugadores. Sus altavoces son de la marca Harman Kardon de 5W.

Ambos modelos incluyen el sistema Killer DoubleShot Pro Wi-Fi.

Canon Legria HF G40

La Canon Legria HF G40 es actualmente la videocámara de uso semiprofesional con mayor calidad del mercado gracias a unos ajustes manuales completos y a un sensor de gama alta en la línea de lo que Canon ha ofrecido hasta hoy en día. Esta videocámara Full HD cuenta con un zoom óptico de 20x, un zoom digital 400x y una gran pantalla táctil OLED de 3,5 pulgadas. También incluye un visor electrónico, función de conexión Wi-Fi y anillo de enfoque y zoom.

Aunque es bastante grande (115 x 84 x 231 milímetros) no se hace pesado cargar con ella. Su peso total con parasol y batería alcanza casi un kilogramo de eso pero su ergonomía y la correa manual bien acolchada facilita mucho su utilización inclusive con una sola mano. Obviamente, si tenemos pensado realizar grabaciones largas, lo mejor es ajustarla a un trípode para evitar cansancio y movimientos durante la grabación. Cuando introducimos la mano en la correa todos los dedos quedan bien sujetos, excepto el dedo índice, que se sitúa sobre la palanca que controla el zoom.

En la parte trasera dispone del botón principal de grabación, un botón para seleccionar la función y una palanca que nos permite recorrer los menús tanto en el visor como en la pantalla táctil. Un interruptor en el panel superior nos permite elegir las funciones de reproducción, mientras que el otro nos permite seleccionar entre los modos manual, automático y cine.

La Legria HF G40 cuenta con pantalla táctil de 3,5 pulgadas OLED que le añade un plus excepcional. Con una resolución HD de 1.230.000 puntos, los objetos se ven con una definición y colores muy genuinos. Al igual que la duración de la batería, la pantalla también nos muestra si se encuentra en modo manual o automático, además de la cantidad de tiempo de grabación que llevamos en la tarjeta SD, la tasa de bits en ese momento y la velocidad de los fotogramas.

Entre la amplia gama de funciones profesionales y controles manuales de la Canon Legria HF G40 encontramos también una serie de especificaciones técnicas que incluyen como joya de la corona un sensor CMOS Pro de tipo 1/2,84 y alta sensibilidad, apertura de 8 hojas además de una potente estabilización óptica de la imagen

Una amplia gama de modos de disparo están disponibles en concordancia con este sensor, con las dos opciones AVCHD y MP4.

Apple e Intel eliminarán la conexión minijack de sus teléfonos

En 1878 nació un tipo de conexión analógica que se extendió con el uso del famoso Walkman de Sony. Es sin duda el estándar más popular, universal y extendido en el planeta desde hace varias décadas. No hay prácticamente ningún dispositivo electrónico que se haya atrevido a saltarse las reglas del minijack.

La empresa californiana Apple, en colaboración con Intel, tiene en mente suprimir la conexión minijack de sus próximos teléfonos. El paso de un sonido analógico a uno digital (a través del conector Lightning específico de la marca Apple) así como un ahorro en circuitos internos son las dos principales causas.

Aunque es la primera marca que parece interesada en suprimir este tipo de conexión con vídeos como este, Intel también está interesado en que los móviles con sistema operativo Android den el mismo paso. Decantándose de este modo por una única conexión a través de USB tipo C. No hay nada más que ver las reacciones de la gente que ha visto el vídeo para saber cómo el usuario se está tomando esta posible decisión. Y es que este paso generaría toneladas de basura tecnológica.

A través de Lightning, Apple pretende que se recargue la batería y se conecten los cascos. El salto del audio de un sonido analógico a uno digital es la principal ventaja para el usuario. Esto permitiría aumentar las funciones sobre los archivos de audio y obtener un sonido más manipulable. La cancelación del ruido de forma digital o desactivarlo de forma automática cuando estemos utilizando el micrófono.

Intel está trabajando en la conexión USB tipo C, un tipo de conectividad que incluso las computadoras portátiles de Apple han incluido en sus últimos modelos. Un formato que la empresa americana pretende que sea el estándar en un futuro a corto plazo. Esto según un teórico documento de la compañía que se ha filtrado desde el Foro de Desarrolladores de Intel en lo que denominan como “USB Type-C Digital Audio”. Una ampliación de soporte del audio actual que añade más estándares sonoros así como mejores gestión del consumo de batería.

La empresa californiana Apple, en colaboración con Intel, tiene en mente suprimir la conexión minijack de sus próximos teléfonos. El paso de un sonido analógico a uno digital (a través del conector Lightning específico de la marca Apple) así como un ahorro en circuitos internos son las dos principales causas.

Aunque es la primera marca que parece interesada en suprimir este tipo de conexión con vídeos como este, Intel también está interesado en que los móviles con sistema operativo Android den el mismo paso. Decantándose de este modo por una única conexión a través de USB tipo C. No hay nada más que ver las reacciones de la gente que ha visto el vídeo para saber cómo el usuario se está tomando esta posible decisión. Y es que este paso generaría toneladas de basura tecnológica.

A través de Lightning, Apple pretende que se recargue la batería y se conecten los cascos. El salto del audio de un sonido analógico a uno digital es la principal ventaja para el usuario. Esto permitiría aumentar las funciones sobre los archivos de audio y obtener un sonido más manipulable. La cancelación del ruido de forma digital o desactivarlo de forma automática cuando estemos utilizando el micrófono.

Intel está trabajando en la conexión USB tipo C, un tipo de conectividad que incluso las computadoras portátiles de Apple han incluido en sus últimos modelos. Un formato que la empresa americana pretende que sea el estándar en un futuro a corto plazo. Esto según un teórico documento de la compañía que se ha filtrado desde el Foro de Desarrolladores de Intel en lo que denominan como “USB Type-C Digital Audio”. Una ampliación de soporte del audio actual que añade más estándares sonoros así como mejores gestión del consumo de batería.

Las 2 cosas que necesita saber del segundo día de Intel Developer Forum

Desde la realidad virtual y la inteligencia artificial hasta el 5G y más allá – el Intel Developer Forum en esa semana presenta innovaciones tecnológicas con el poder de transformar las vidas como nunca antes.

Estamos viendo más oportunidades para los desarrolladores en nuevos niveles de colaboración cruzada muy interesantes en la industria.

Los ejecutivos de Intel Murthy Renduchintala y Diane Bryant compartieron novedades tecnológicas y tendencias que darán forma a nuestro futuro más inteligente y más conectado.

LO QUE NECESITA SABER

La inteligencia artificial recibe un impulso

Estamos claramente en la era de los datos. Cuando, en el año de 2020, comencemos a conectar más de 50 billones de máquinas y dispositivos, veremos la cantidad de datos generados aumentar en órdenes de magnitud más allá de lo que vemos hoy. De hecho, coches conectados generarán 4 terabytes por día y una fábrica conectada podrá crear más de 1 petabyte por día. En comparación, un reproductor MP3 con un petabyte de canciones reproduciría continuamente por 2.000 años.

Sin embargo, los datos por sí mismos tienen un valor limitado. Cuando aplicamos análisis avanzado para empoderar a las máquinas con inteligencia similar a la humana, podemos tener un cambio real. Aquí es donde la inteligencia artificial empieza a ser realmente emocionante.

Ya sea un plan de tratamiento altamente personalizado para un paciente de cáncer o mejores rendimientos de las cosechas para alimentar el mundo, tener visiones más profundas a partir de estos datos complejos es fundamental para generar más valor para las empresas y para la sociedad.

Para convertir esto en una realidad, Intel divulgó la nueva generación de la familia de procesadores Intel Xeon Phi (código nombrado Knights Mill), centrado en el aprendizaje automático de alto rendimiento e inteligencia artificial. Knights Mill debe estar disponible en 2017, está optimizado para implementaciones analíticas en escala e incluirá mejoras importantes para el entrenamiento de aprendizaje profundo. Para las aplicaciones de aprendizaje automático de hoy, el aumento de tamaño de la memoria de la familia de procesadores Intel Xeon Phi está ayudando a los clientes como Baidu a facilitar el entrenamiento eficientemente de sus modelos.

Por supuesto, mover todos estos datos para dentro y entre centros de datos será fundamental. Intel anunció que sus primeros transceptores ópticos Intel® Silicon Photonics100G ya están disponibles comercialmente. Este importante avance permite que los principales proveedores de servicios de nube, como Microsoft Azure, usen el poder de la luz para mover grandes cantidades de información en la velocidad de 100 gigabits por segundo en distancias de hasta varios kilómetros sobre cables de fibra óptica usando señales ópticas.

Fotónica de silicio es una combinación de dos de los más importantes inventos del siglo XX —el circuito integrado de silicio y el láser semiconductor. Con esta combinación, la luz se ha integrado en la plataforma de silicio de Intel, aprovechando el ancho de banda y el alcance de la conectividad óptica, sobre recursos de escala y tecnológicos del silicio.

Estamos viendo más oportunidades para los desarrolladores en nuevos niveles de colaboración cruzada muy interesantes en la industria.

Los ejecutivos de Intel Murthy Renduchintala y Diane Bryant compartieron novedades tecnológicas y tendencias que darán forma a nuestro futuro más inteligente y más conectado.

LO QUE NECESITA SABER

La inteligencia artificial recibe un impulso

Estamos claramente en la era de los datos. Cuando, en el año de 2020, comencemos a conectar más de 50 billones de máquinas y dispositivos, veremos la cantidad de datos generados aumentar en órdenes de magnitud más allá de lo que vemos hoy. De hecho, coches conectados generarán 4 terabytes por día y una fábrica conectada podrá crear más de 1 petabyte por día. En comparación, un reproductor MP3 con un petabyte de canciones reproduciría continuamente por 2.000 años.

Sin embargo, los datos por sí mismos tienen un valor limitado. Cuando aplicamos análisis avanzado para empoderar a las máquinas con inteligencia similar a la humana, podemos tener un cambio real. Aquí es donde la inteligencia artificial empieza a ser realmente emocionante.

Ya sea un plan de tratamiento altamente personalizado para un paciente de cáncer o mejores rendimientos de las cosechas para alimentar el mundo, tener visiones más profundas a partir de estos datos complejos es fundamental para generar más valor para las empresas y para la sociedad.

Para convertir esto en una realidad, Intel divulgó la nueva generación de la familia de procesadores Intel Xeon Phi (código nombrado Knights Mill), centrado en el aprendizaje automático de alto rendimiento e inteligencia artificial. Knights Mill debe estar disponible en 2017, está optimizado para implementaciones analíticas en escala e incluirá mejoras importantes para el entrenamiento de aprendizaje profundo. Para las aplicaciones de aprendizaje automático de hoy, el aumento de tamaño de la memoria de la familia de procesadores Intel Xeon Phi está ayudando a los clientes como Baidu a facilitar el entrenamiento eficientemente de sus modelos.

Por supuesto, mover todos estos datos para dentro y entre centros de datos será fundamental. Intel anunció que sus primeros transceptores ópticos Intel® Silicon Photonics100G ya están disponibles comercialmente. Este importante avance permite que los principales proveedores de servicios de nube, como Microsoft Azure, usen el poder de la luz para mover grandes cantidades de información en la velocidad de 100 gigabits por segundo en distancias de hasta varios kilómetros sobre cables de fibra óptica usando señales ópticas.

Fotónica de silicio es una combinación de dos de los más importantes inventos del siglo XX —el circuito integrado de silicio y el láser semiconductor. Con esta combinación, la luz se ha integrado en la plataforma de silicio de Intel, aprovechando el ancho de banda y el alcance de la conectividad óptica, sobre recursos de escala y tecnológicos del silicio.

28 agosto 2016

Real-Time Speech Analytics de Verint Optimiza el Compromiso con el Cliente con Actionable Intelligence

La solución de Analytics Avanzada Ayuda a los Centros de Compromiso con el Cliente a Orientar las Interacciones hacia Resultados Positivos, al tiempo que Apoya el Cumplimiento Regulatorio y otras Iniciativas Clave de Organización

Verint® Systems Inc. (Nasdaq: VRTN) anuncia mejoras a su solución Real-Time Speech Analytics™. El software, que aprovecha los indicadores de conversaciones y analiza las llamadas de clientes mientras se desarrollan, permite a las organizaciones tomar un enfoque proactivo para identificar oportunidades que guíen las interacciones para beneficio mutuo del cliente final y de la organización. Con la capacidad de influir en forma positiva en las interacciones de los clientes mientras se llevan a cabo, las compañías pueden aumentar la resolución en el primer contacto, mejorar la experiencia del cliente, gestionar el cumplimiento regulatorio y de políticas e incrementar la satisfacción y fidelidad de los clientes.

Orientación Contextual en el Momento Justo

El sofisticado motor de reglas de Verint Real-Time Speech Analytics es capaz de identificar la presencia o ausencia de palabras y frases, así como el sentimiento expresado. Con una funcionalidad de reglas que soporta una amplia variedad de secuencias de palabras – y condiciones de proximidad que pueden identificar situaciones en las que se dice una frase en cierto punto de la llamada o cuando esa debería haberse emitida –, el software puede proveer la ayuda adecuada en función del contexto, así como orientación para los agentes.

Según Donna Fluss, presidente de DMG Consulting LLC, “Real-time Speech Analytics es algo revolucionario debido a que tiene el potencial de alterar el resultado de una conversación telefónica mientras la persona que llama se encuentra en la línea”.

Al capturar información en tiempo real mientras se desarrollan las interacciones, los profesionales de atención al cliente pueden explotar la inteligencia que necesitan para brindar soporte durante las interacciones con los clientes y lograr el impulso para obtener resultados exitosos. Al mismo tiempo, las organizaciones pueden apalancar más las oportunidades de ventas y las tasas de cierre de operaciones, así como mejorar el cumplimiento de los requisitos normativos tales como reglamentaciones gubernamentales, mandatos de la industria y políticas internas de organización.

Capacidades Convenientes en Tiempo Real a Bajo Costo